HTB-Challenges HDC

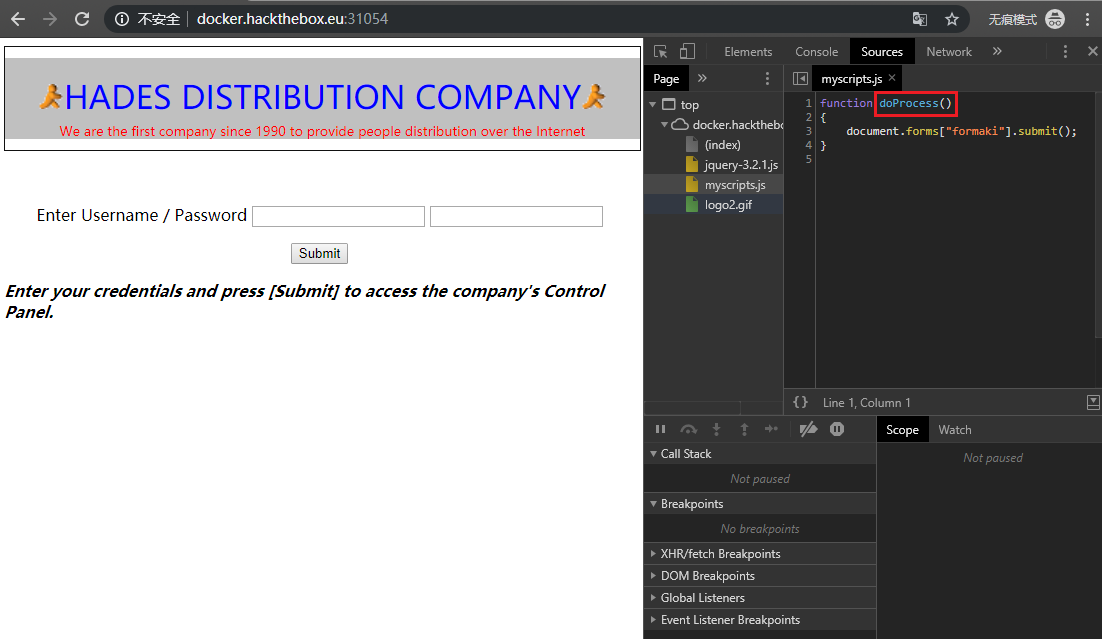

直接访问主页如下图所示

需要登录凭据,先不爆破目录,可以看看源码和js文件内容。

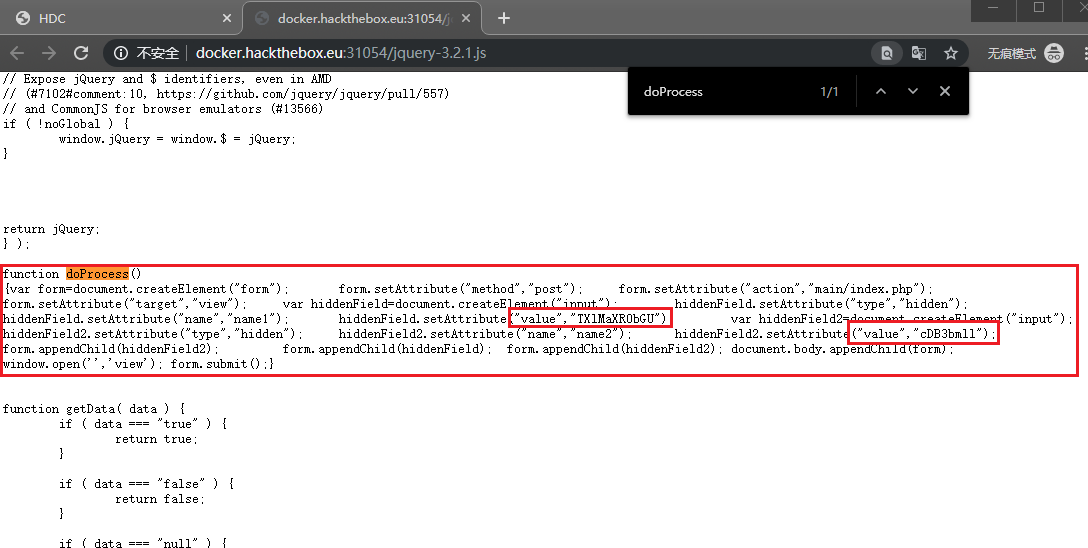

用Chrome浏览器自带的开发者工具(按F12),可以看到有两个js文件,一个是jquery-3.2.1.js,另一个是myscript.js。从名字上看第二个比较可疑,打开看下源码,发现调用了一个叫做doProcess的function。在jquery-3.2.1.js里面看看这个function。

发现有两个比较可疑的字符串,猜测第一个是用户名,第二个是密码。

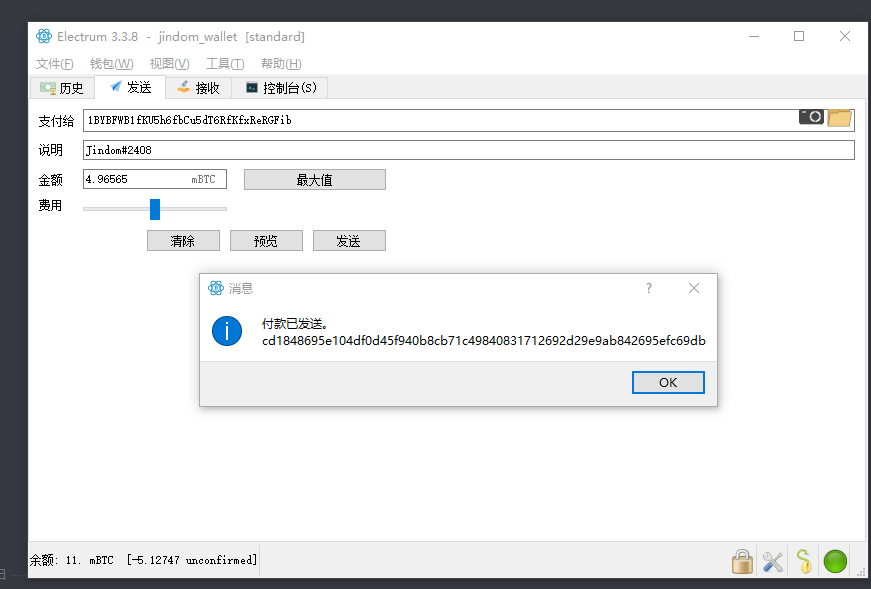

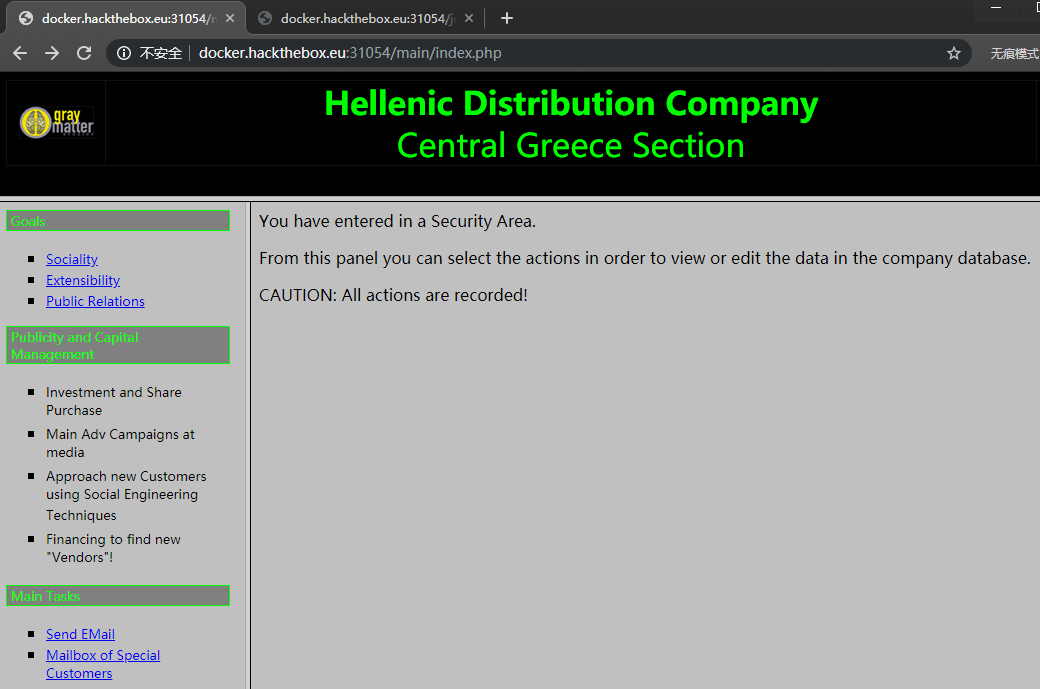

尝试之后成功登录。

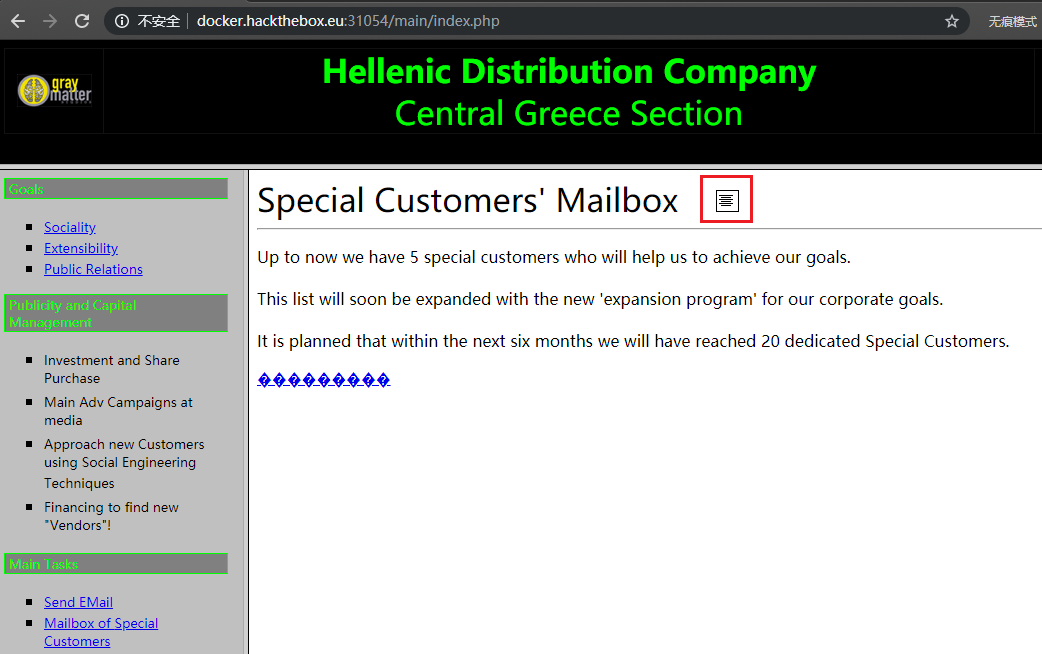

之后左边的每一个页面都查看一下,发现Malibox of Special Customers这个页面有一个比较可疑的图片,之前的图片都是一朵小花,到了这里则不是了。

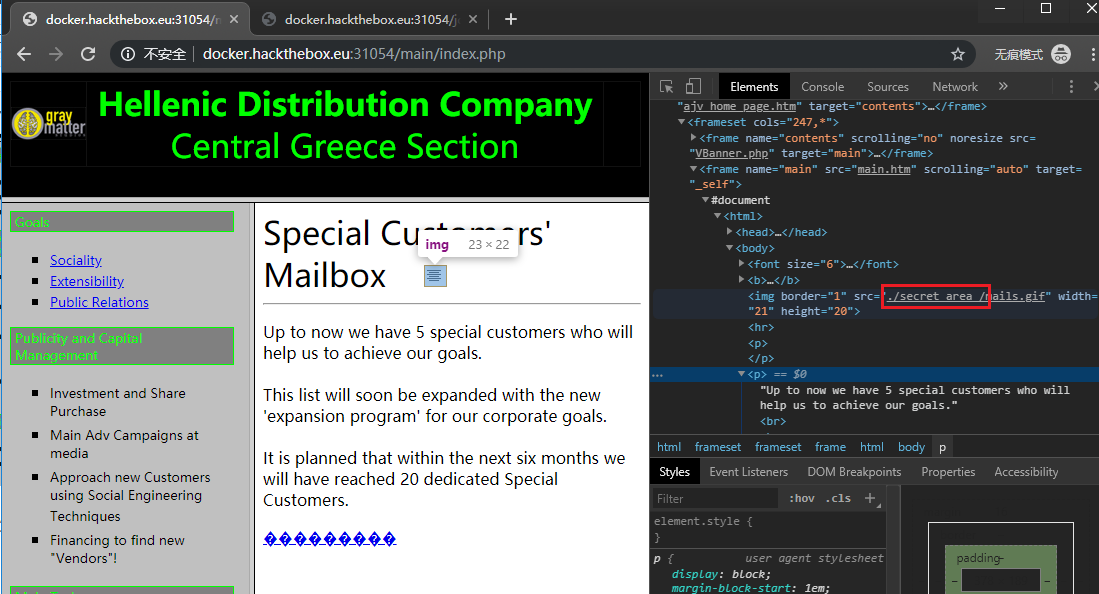

F12审查元素发现了一个没见过的目录。

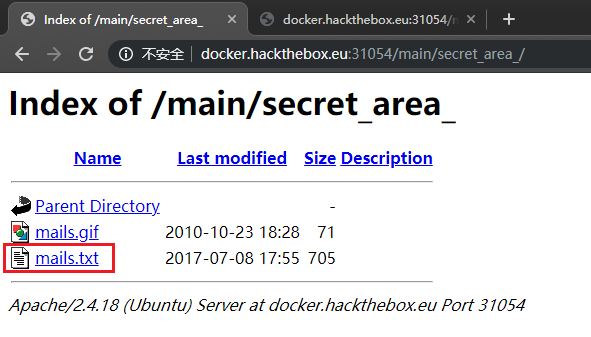

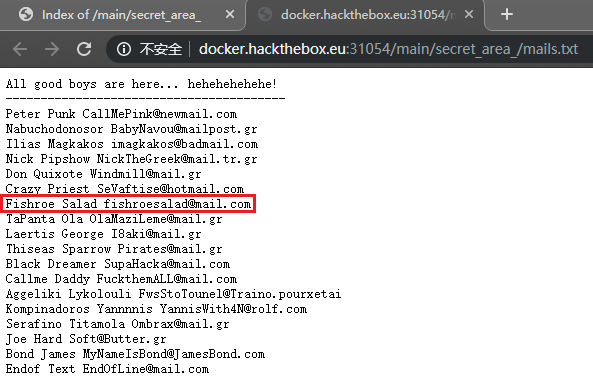

访问该目录发现了一个mail.txt文件,访问发现把其中的一个email填入到send email页面的输入框中就可以获得flag。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Jindom's Blog!